Блокпосты для сетиАвтор: Майкл Демидов

Опубликовано: 16.04.2009

Источник: SoftKey.info

Приоритеты в информационной безопасности за последние несколько лет изменились незначительно – если раньше похищали данные преимущественно удаленно, внедряя в корпоративную сеть шпионское ПО, то сейчас благодаря засилью мобильных накопителей, чтобы украсть секреты фирмы, достаточно выполнения двух условий: объемного носителя, на который можно скопировать все содержимое рабочих папок, а также физического доступа к компьютеру. Правила по работе с инсайдерами можно при желании найти в Интернете, а о том, как обезопасить сеть от их деятельности путем контроля всех сменных накопителей, мы расскажем в сегодняшнем выпуске. В помощь системным администраторам в этом отношении будет выступать решение GFI EndPointSecurity.

Известно, что проблема несанкционированного копирования конфиденциальных данных стала особо актуальной в последние несколько лет, когда стоимость накопителей на flash-памяти снизилась до максимально доступных значений. Так, например, обычная 2 Гб флэшка на распродаже в супермаркете может стоить меньше 200 рублей, при этом на нее могут поместиться в среднем до 500 закрытых для публичного доступа документов при среднем размере в 4 Мб каждый, которые на "черном рынке" злоумышленник может продать "оптом" по цене, скажем, 30-40 тысяч рублей. Более того, именно со сменных носителей можно легко занести (как специально, так и случайно) вредоносное ПО, которое может парализовать работу ЛВС компании и привести к убыткам из-за простоя. Однако, как не были бы опасны подобные устройства, отключать их полностью бессмысленно: сообразительный инсайдер запишет нужные данные на DVD или сохранит их на коммуникаторе или цифровой фотокамере, подключив их через USB. Естественно, что превентивный контроль в таком случае будет смотреться лучше полной изоляции всех рабочих станций от всех видов накопителей. Плюс к этому системные администраторы получат актуальную информацию о том, что именно копируют сотрудники компании на свои флэшки (одно дело – личные фотографии, другое – клиентскую базу или маркетинговые материалы еще невыпущенных продуктов). Понятно, что реализация подобной системы контроля – задача нетривиальная, но сегодняшний продукт GFI EndPointSecurity может претендовать на успешное решение проблемы.

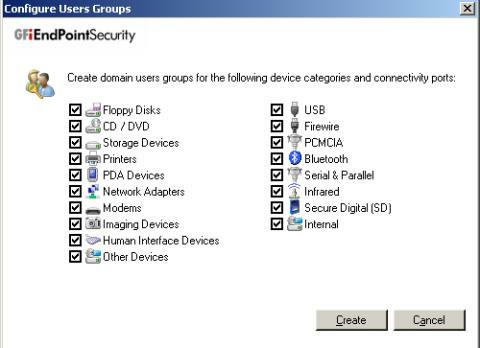

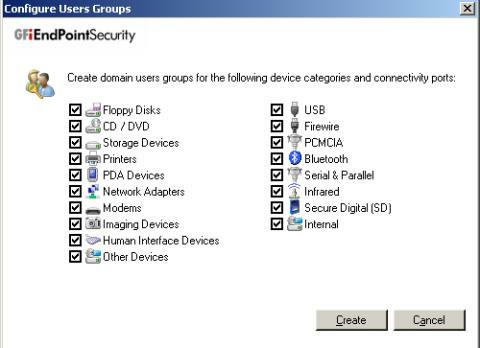

| | GFI EndPointSecurity поддерживает исперпывающее количество устройств для контроля |

Приложение GFI EndPointSecurity представляет собой клиент-серверное решение, работающее на операционных системах от Windows 2000 Service Pack 4 до Windows 2008 и использующее в качестве базы данных Microsoft SQL Server 2000/2005/2008. В нашем тесте приложение было установлено на Windows 2003 Server R2 вместе с MS SQL Server 2000. После инсталляции GFI EndPointSecurity рекомендуется установить модульное расширение ReportPack, позволяющее генерировать HTML-отчеты для более наглядного представления. При первом запуске программы отображается экран основных настроек компонентов системы: пользовательских групп, базы данных, оповещений, политик безопасности. В любой момент времени его можно вызвать через меню File – Quick Start Dialog.

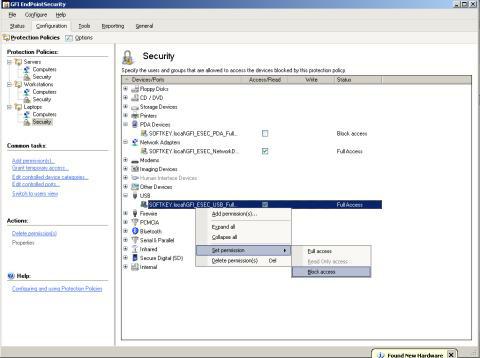

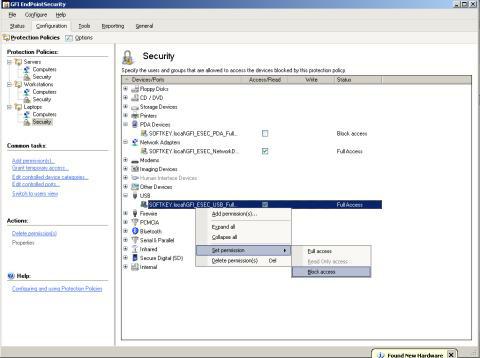

Итак, в GFI EndPointSecurity администратор может создать пользовательские группы под каждый из типов поддерживаемых устройств (от флэшек и дисководов до принтеров и внутренних и внешних сетевых адаптеров). Дальнейшие манипуляции в настройках будут производиться в главной консоли приложения во вкладке Configuration. Здесь системный администратор увидит три предустановленные групповые политики – для серверов, рабочих станций и ноутбуков. В каждую из них можно добавить подпадающие под контроль компьютеры (введя их IP-адрес, импортировав из Active Directory или из текстового файла) и указать необходимые настройки доступа до устройств (блокировка, полный доступ на чтение и запись или только чтение). Помимо этого администратор выставляет срок начала данного ограничения (на случай, если сервер будет в этот момент выключен или консоль GFI EndPointSecurity деактивирована). Ограничения могут выноситься как отдельным устройствам (например, USB-накопителям), так и интерфейсным портам (например, Firewire-портам) или конкретному оборудованию (для этого потребуется ввести его идентификатор, присваиваемый производителем). Плюс ко всему можно ограничить открытие определенных форматов (к примеру, запретить запуск исполняемых файлов) и создавать временные права доступа к использованию портов и устройств определенным пользователям.

| | Основной интерфейс GFI EndPointSecurity |

После того, как все разрешения или запреты выставлены, необходимо развернуть на этих компьютерах клиенты, фиксирующие всю активность по использованию накопителей и интерфейсов. Особенностью GFI EndPointSecurity является возможность удаленной установки этого клиентского приложения на машины в ЛВС (достаточно просто выбрать имена машин) как вручную (выбирая имена машин в сети), так и через групповые политики Active Directory (будет создан MSI-инсталлятор со всеми необходимыми параметрами). Весь процесс установки клиентов протоколируется, поэтому администратор может увидеть, по какой причине на каком-то компьютере возникли сбои и оперативно их устранить. Клиент может быть автоматически обновлен, если на целевых машинах была изменена политика безопасности или конфигурация. Примечательно, что установленные агенты защищены от деактивации и выгрузки паролем.

| | Разворачивание клиентов в GFI EndPointSecurity |

В GFI EndPointSecurity осуществляется мониторинг всей активности в режиме реального времени. Это значит, что любое событие (подключение флэшки, печать документа, передача файла по Bluetooth-адаптеру) можно будет увидеть и на него отреагировать. Чтобы убедиться в этом, достаточно открыть вкладку Status. Все установленные агенты GFI EndPointSecurity отображаются во вкладке Status – Agents (показывается информация о том, находится ли компьютер онлайн, применяющаяся политика безопасности, статус клиента). Deployments содержат отчеты об установке клиентских приложений, а в Statistics ведется учет активности по использованию устройств и портов (выводится количество разрешенных и отклоненных запросов доступа). Администратор сети может увидеть историю всех подключений, запустив инструмент Device Scan (на выходе – информация о текущих и прошлых соединениях, подключенном оборудовании, которое можно сразу же занести в "белый" или "черный" список, разрешив или запретив все действия с ним). Логи всех событий, зафиксированных в ходе работы GFI EndPointSecurity, расположены в Logs Browser. Этот компонент поддерживает отображение о запуске/остановке сервиса, подключениях и отключениях оборудования и получении/отказах в доступе. Поскольку он работает на Microsoft SQL Server (в нее архивируются все содержимое журнала событий) в нем можно создавать запросы к базе данных, используя соответствующие переменные (ID устройства или имя файла, скопированного на флэшку, например). К задачам мониторинга также относится и оперативное оповещение о происходящем на компьютерах в сети – системный администратор может быть предупрежден несколькими способами о том, что, например, был скопирован на флэшку документ под названием "Отчет2009.xls", что, безусловно, является плюсом. К ним относится рассылка сообщений по электронной почте, по сети и в виде SMS (во всех случаях есть возможность создания шаблона, включающего не исчерпывающую, а именно необходимую информацию, прочитав которую, администратор может оперативно принять меры). Для составления наглядных отчетов (для руководителей компании и ИТ-отдела), как мы уже упоминали выше, нужно будет установить дополнение GFI EndPointSecurity ReportPack. С его помощью можно анализировать взаимодействие с устройствами, подключенными к сети, отслеживать тенденции их использования и просмотра скопированных файлов, вести учет действий пользователей.

Подводя итоги, назовем ключевые особенности GFI EndPointSecurity. Во-первых, само по себе решение является достаточно нетребовательным, как к ресурсам компьютеров (512 Мб ОЗУ, процессор 1 ГГц), так и к знаниям системного администратора (по сути дела после установки программы все компьютеры добавляются из домена, после чего блокируются нужные виды устройств и автоматически устанавливаются агенты). Во-вторых, в GFI EndPointSecurity реализован очень мощный механизм протоколирования и генерации отчетов, что является удобным инструментом не только для сотрудника ИТ-отдела, но и менеджмента компании при разрешении конфликтных ситуаций.

|